Billedkilde: torproject.org

Billedkilde: torproject.org

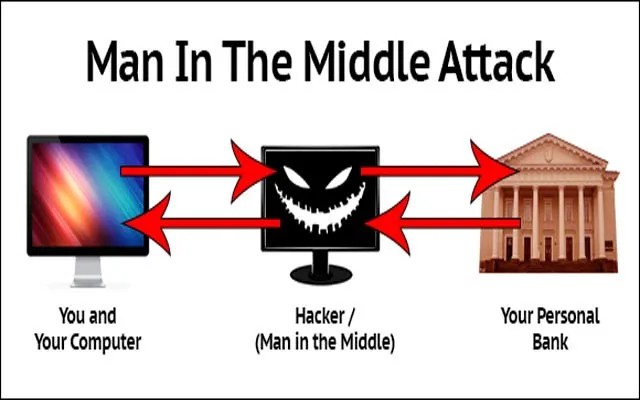

Ja. Jeg ved. Titlen virker skræmmende. Men det er ikke navnet på en eller anden film. Men jeg kan satse på, at det er så skræmmende, som det bliver. Mand i midten MITM er en type angreb, der bruges til hacking og netværkskapning.

Men hvorfor navnet Man i midten MITM. Vente! Det er ikke det! Det var tidligere kendt som abe i midten. Jeg ved ikke, hvorfor det blev kaldt det, men jeg ved helt sikkert, hvorfor Man in the Middle MITM er navnet. Følgende billede vil være selvforklarende for dens definition.

Billedkilde: github.com

Man-in-the-Middle Attack (MITM) synopsis

Stadig i tvivl? Lad mig forklare dette for dig. Antag, at du er en person, der er forpligtet til regelmæssigt at besøge websted for dit firma til en type x-type job. Du besøger dine kunders sted og vedhæfter din dongle for at starte internettet.

Men du ser, at du ikke kunne oplade din internetpakke (antag bare). Og nu kan du ikke engang oplade det på grund af det faktum, at dit internet er nede.

Nu er klienten god nok til at give dig adgang til hans trådløse LAN eller Wi-Fi i vores tilfælde. Men sagen er, er dette sikkert? Absolut ikke. Du, min ven, kan nu være et offer for nogle store virksomhedsspionage-ting. Hahaha… Ikke ligefrem, men mit pointe er bare, at det ikke er sikkert. Lad mig forklare det på en anden måde.

Hvad jeg fortalte dig ovenfor var bare en advarsel. Jeg har gjort dette i det virkelige liv, og lad mig vise dig konsekvenserne af det. Jeg er en penetrationstester til at begynde med.

Hvad jeg vil sige her, er det, jeg foreslår, at du gør i dit eget hjemmemiljø eller -laboratorium. Hvis du gør dette offentligt, kan du få nogle alvorlige juridiske problemer. (Kort sagt, indtil du ikke har en god advokat, skal du ikke gøre dette).

Hændelsen

For to år siden, da jeg stadig lærte at hacke (jeg lærer stadig), sad jeg i en McDonalds i Pune, Indien. Mit internet var nede den uge på grund af ekstrem nedbør. Og da jeg er en person, der ikke kan leve uden internet, besluttede jeg at gå ned på en McDonalds, fordi det er GRATIS Wi-Fi.

Ja, folk springer med det samme med det samme ind på et sted, hvor der er gratis internet (i det mindste folk i Indien gør) uden at tænke på de problemer, det kan forårsage (på grund af mennesker som mig).

Så jeg startede min bærbare computer. Jeg havde installeret Arch Linux på det tidspunkt, som stadig er min favorit. Men hvad jeg gjorde kunne gøres i enhver bærbar computer installeret med grundlæggende Linux OS (YES-Its Linux). Jeg kede mig, og da jeg ikke havde noget at gøre, startede jeg et MITM-angreb til sjovt grundlag. Dette angreb er temmelig sofistikeret.

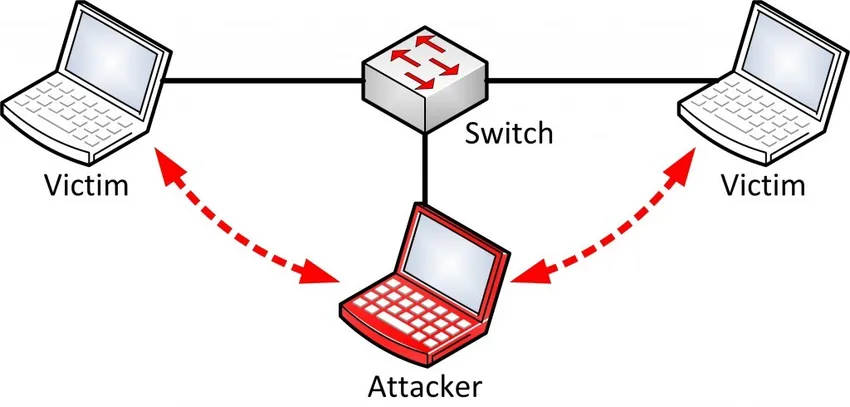

Hvad dette ville gøre er, det ville sandsynligvis få andre computere og mobiltelefoner på netværket til at tro, at jeg er routeren og fører alle pakker gennem mig. Hvis du ikke er forfærdet over dette, skal du være det.

Årsagen hertil er, fordi jeg nu håndterer hver eneste information, der passerer gennem netværket; både indgående og udgående trafik. Nu kan jeg se pakkerne, snuse dem og se gennem alle de data, der passerer.

Enten det være folk, der logger på sociale netværkswebsteder, folk, der chatter med hinanden eller værre, folk, der udfører banktransaktioner. Jeg ville normalt holde mig væk, så snart jeg så enhver banks digitale certifikat. Men hvad jeg ville gøre bare for sjov skyld er, at jeg ville ændre de chats, som folk plejede at gøre.

Dette var alvorligt sjovt. WhatsApp er sikret (eller i det mindste kan du ikke knække det, så snart det passerer gennem netværket). Mange mennesker brugte We-chat og Hike, som havde ekstrem lav kryptering eller slet ingen kryptering. Så når en fyr plejede at bede en pige om at mødes et sted, ville jeg som regel ændre adressen på deres møde.

Jeg ved, at dette er barnligt, men som sagt, det var sjovt. (Jeg gjorde faktisk meget mere end bare dette). Så tinget er, at jeg ikke kun kunne se transaktioner og trafik ske, jeg kunne endda ændre dem, sende noget helt fra kortene.

For eksempel, hvis nogen spiller en video på YouTube, kunne jeg fuldstændigt ændre den video med noget simpelt JavaScript og trold dem. Lad mig nu spørge dig igen om mit første eksempel på at bruge en helt tilfældig Wi-Fi, synes du det er sikkert?

Anbefalede kurser

- R Studio Anova Techniques Training Bundle

- Online certificeringstræning i AngularJS

- Professionel ISTQB niveau 1-uddannelse

- Professionel software-testning af grundlæggende træning

Hvordan og hvorfor

Okay, nu er det vigtigste spørgsmål, som I alle har ventet på at stille? Hvorfor? Det er sandsynligvis ikke engang et spørgsmål. Der er mange svar til det, ligesom at gøre dig selv sikker, eller at forstå de involverede risici og videnskaben med hensyn til, hvordan det fungerer i virkeligheden og faktisk, hvordan man kender og fanger enhver, der gør de samme ting til dig .

Så til at begynde med at gøre et MITM-angreb anbefaler jeg at bruge Kali Linux. På den måde er der meget mindre besvær for dig at installere noget, fordi Kali Linux er en pentesting software, og den leveres med næsten ethvert værktøj, der er forudinstalleret.

MITM udføres normalt ved hjælp af ARP-forgiftning. MITM inkluderer cookie-stjæling, kapning af sessioner, hvor du kan fange enhver persons hele login-session og mange flere.

Med tilstrækkelig information kan man endda udføre et Distribueret Denil of Service-angreb og tage hele netværket ned. Jeg vil ikke nedskrive fulde kodestykker her. Men jeg vil fortælle dig det grundlæggende i MITM at komme i gang med. Årsagen til det er fordi angrebet hovedsagelig afhænger af routerens sikkerhed også.

Du kan bare ikke tage en bærbar computer i disse dage og hacke ind i noget. Du har brug for korrekt opsætning til det. Så efter installation af kali linux vil jeg anbefale at have en god overvågning og injicere Wi-Fi.

Den, jeg har brugt i måneder, er TP-Link Wn722n. Det har en god rækkevidde og er ekstremt kraftig og bærbar til at udføre et MITM-angreb.

Nu skal du bare bruge ArpSpoof til at forfalde dit Mac-ID for at lade netværket tro, at du er routeren og derefter fange al pakken via Wireshark og tcpdump. Du kan også sniffe trafikken med Dsniff, men du vil dog ikke kunne snuse https-pakker.

Dsniff fungerer kun med usikret socketlag, dvs. http og ikke https. Hvis du vil arbejde med http, bliver du nødt til at bruge SSL Strip, for at kaste Secure sockets-laget og derefter snude pakkerne gennem det.

Der er et par flere ting, du skal huske på. Sørg for, at din firewall er konfigureret til at acceptere disse pakker. Hvis du gør dette på LAN, er det ikke et problem, men hvis du prøver at gøre dette på et WAN, bliver du nødt til at portere det videre for at få disse pakker.

Følgende er et par MITM Attack Tools, som kan bruges:

Til Windows:

Kain og Abel - Et GUI-værktøj til at snuse en ARP-forgiftning. Da jeg er i dette felt siden længe, vil jeg hellere foreslå ikke at gå efter en mand i midten angreb værktøjer til windows. Årsagen til at hvis du forsøger at udføre flere angreb, hjælper windows ikke. Du bliver nødt til at skifte til Linux eller have flere computere, som ikke er godt.

For Linux:

- Ettercap og Wireshark: At snuse pakker på LAN

- Dsniff: At fange SSH-logins

- SSLStrip - For at fjerne sikkert lag over pakker

- Airjack - At gøre flere MITM'er på én gang

- Wsniff - Et værktøj til fjernelse af SSL og HTTPS

Hvis du troede, at dette var det, vent. Der er endnu en platform, de fleste af jer måske ikke engang kender til: Og det er min favorit Android. Lad os se, hvad Android har i sin butik:

- Dsploit - Et værktøj til kun forskellige typer MITM-angreb

- Zanti2 - Zanti er en kommerciel software, tidligere var det en betalt app, men for nylig har de gjort det til et freeware. Det er ekstremt stærkt i tilfælde af MITM'er og andre angreb

- Wireshark - Samme som Linux

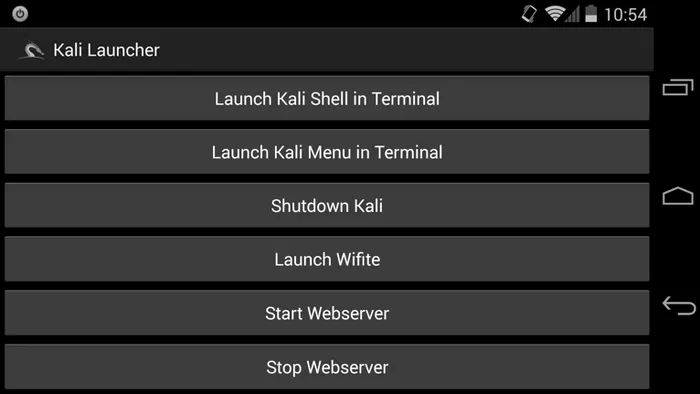

- Kali Linux - Ja. Der er Kali Linux tilgængelig til Android, der nu kaldes NetHunter. Det bedste er, at du endda kan ssh ind i din egen hjemmecomputer med det og derefter starte hacking uden at efterlade spor.

Så næste gang du ser nogen, der messer rundt på dit netværk, er det ikke kun en fyr med en bærbar computer, du skal være i tvivl om. Enhver person med en god Android-mobiltelefon som Nexus eller One plus kan hacke ind på dit netværk uden selv at du ved det.

Sådan ser GUI'en fra Kali på Nethunter ud:

Billedkilde: kali.org

Paranoia er nøglen til sikkerhed

Den eneste måde at forblive sikker i denne parasitterede verden er at forblive paranoid. Det er ikke kun til MITM-angreb, men fordi det er for alt. Følgende er et par trin, som du kan overveje, når du får adgang til en offentlig Wi-Fi for at holde dig sikker:

- Brug altid VPN, når du opretter forbindelse til e-mail-tjenester

- Brug en sikker e-mail med anstændig e-mail-sikkerhed til at registrere malwares, f.eks: Google eller Protonmail

- Hvis du selv er en offentlig Wi-Fi-ejer, skal du installere et IDS, dvs. Intrusion Detection System for at fange enhver form for ikke-normal aktivitet

- Kontroller dine legitimationsoplysninger nu og da for at se, om der er forekommet nogen tilfældig aktivitet, eller om der er adgang til det fra et andet sted. Skift dine adgangskoder hver måned. Og vigtigst af alt, gør dem ikke lettere for folk at knække. De fleste har adgangskoder som 18two19Eight4. Denne adgangskode er ekstremt let at knække, da dette bare kan være en fødselsdato, d. 18. februar 1984. Adgangskoder skal være som 'iY_lp # 8 * q9d'. Ja, sådan ser en ordentligt sikker adgangskode ud. Jeg siger ikke, at dette er uovervindeligt. Men det vil forbruge 10 gange mere den tid, det tager i tilfælde af forudgående.

Så det ville være det for nu. Vent til min næste blog om Cyber Security for flere opdateringer. Indtil da skal du være sikker og fortsætte med at hacking.

Relaterede artikler:-

Her er nogle artikler, der hjælper dig med at få flere detaljer om Secret Attacker, så bare gå gennem linket.

- 13 typer e-mail-etiketteregler, du muligvis bryder

- Java-interviewspørgsmål til friskere | Mest vigtige

- 6 typer cybersikkerhed | Grundlæggende | Betydning

- Linux vs Windows - Find ud af de 9 mest fantastiske forskelle

- CEH vs CPT (Certified Ethical Hacker VS Certified Penetration Testers)