Certificeret etisk hacker - Det er ikke ualmindeligt, at folk taler om, at et websted bliver 'hacket', og du har måske set nyhedsrapporter om populære websteder, der er hacket af en gruppe mennesker eller af en person. I cyberworld kaldes de mennesker, der udfører sådanne 'kriminelle' handlinger hackere. De kan være intelligente programmerere eller netværksadministratorer, der muligvis gør det for spændingen ved det eller at stjæle information eller tage kontrol over et websted eller portal.

For at finde smuthuller i et system eller en egenskab er den bedste metode at ansætte en tyv og finde ud af det. Inden for informationsteknologi finder man smuthuller og svagheder på et websted af virksomheder ved at ansætte etiske hackere. De er uddannet certificerede mennesker med mange års erfaring til at opdage smuthuller, så virksomheder hurtigt kan tilslutte det og forhindre stort tab i tilfælde af et uforudsete hacking eller virusangreb på et sted.

Alvorligheden af cyberangrebene kan måles fra den amerikanske handlingsplan for Det Hvide Hus for at bruge $ 19 mia. På cybersikkerhedsinitiativer, herunder at uddanne forbrugere til at bruge tofaktorautentisering. Dette følger efter nylige hacking, der kompromitterede personoplysninger fra amerikanske borgere - i november anklagede de føderale myndigheder tre mænd for indtrængen i systemer med ni finansielle institutioner, herunder JP Morgan, Dow Jones, Scottrade og eTrade, hvor dataene fra 100 millioner kunder blev udsat for risiko.

En undersøgelse foretaget af Ponemon Institute i 2014 viste, at de gennemsnitlige omkostninger ved en dataovertrædelse for det berørte selskab er $ 3, 5 mio

Mange industriforsknings- og undersøgelsesrapporter har indikeret stigende sikkerhedsbrud på websteder og computernetværk og dermed øget mulighederne for uddannede eller licenserede etiske hackere.

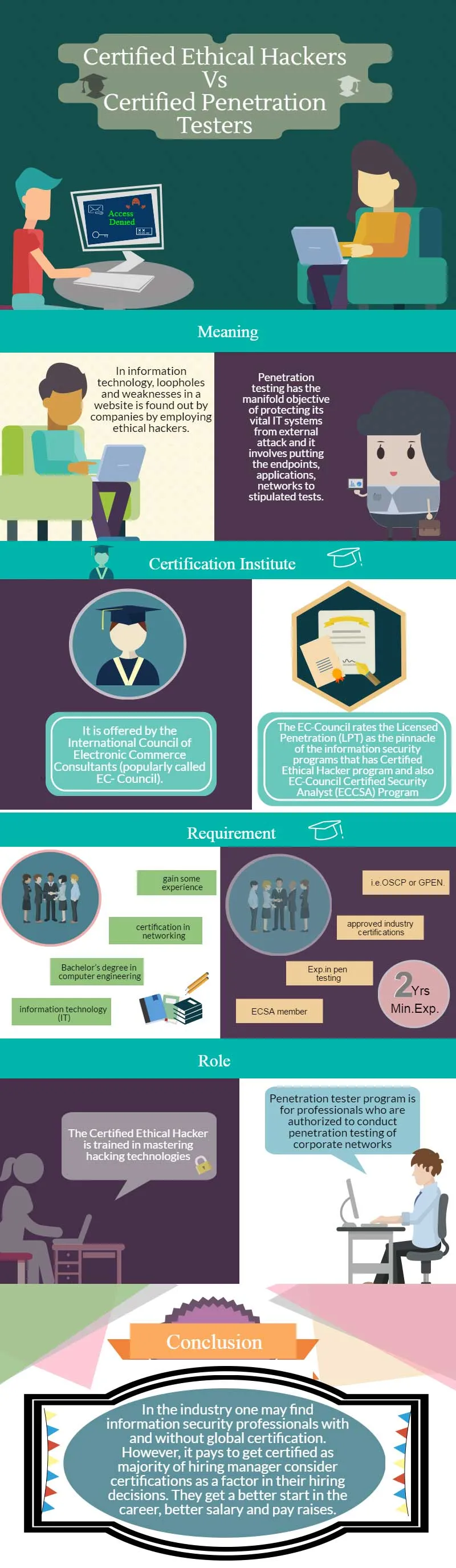

CEH vs CPT Infographics

Hvordan bliver man en certificeret etisk hacker?

Der er mange institutioner, der tilbyder hackeruddannelseskurser, men i sidste ende bør det føre dig til at få den certificerede etiske hacker (CEH) -certificering, der tilbydes af International Council of Electronic Commerce Consultants (populært kaldet EC-Council).

Det er ikke let for nogen at blive en etisk hacker eller en certificeret etisk hacker, da tidligere erfaring inden for IT-branchen er et krav til enhver formel uddannelse på dette område. Ideelt set bør en etisk hacker have en programmeringsbaggrund med en bachelorgrad i computerteknik eller informationsteknologi (IT). Det første trin er at få en certificering inden for netværk, få lidt erfaring inden for området, før man går til Cisco CCNA-certificering (Cisco Certified Network Associate). Det er et certifikat, der validerer en fagmands evne til at forstå konfigurering, betjening, konfiguration og fejlfinding af switched og routet netværk på mellemniveau og inkluderer også verificering og implementering af forbindelser via eksterne websteder ved hjælp af WAN.

Derefter er det bedre at gå til at tjene yderligere certificeringer i Securty, CISSP eller TICSA. Dette gør det muligt for personen at få en position inden for informationssikkerhed. På dette tidspunkt vil det være bedre at få erfaring med penetrationstest. Penetrationstest involverer vurdering af sikkerheden ved IT-implementering udført i en organisation. Det gøres med det formål at identificere de sårbarheder, der findes i netværket. De områder, der er sårbare, inkluderer servere, operativsystemer, trådløse netværk, mobile enheder, service, konfigurationer og applikationer. Disse test kan udføres manuelt eller ved at køre automatiserede programmer.

Derefter, efter at have fået mere eksponering i branchen, kan man prøve at få den internationale Certified Ethical Hacker (CEH) certificering leveret af International Council of Electronic Commerce Consultants (EC –Council). Ifølge EC er programmet Certificeret etisk hacker højdepunktet i de mest krævede uddannelsesprogrammer for informationssikkerhed for fagfolk.

Bortset fra netværksundervisning skal en etisk hacker have kendskab til Unix / Linux-kommandoer og distributioner, programmering i C, LISP, Perl eller Java. Kendskab til databaser som MySQL vil også være praktisk for etiske hackere.

Bortset fra teknisk viden har de også brug for problemløsning og menneskers færdigheder eller social engineering. De skulle få folk til at afsløre deres legitimationsoplysninger, genstarte eller lukke systemer eller udføre filer.

Der er fem faser i etisk hacking- 1) Reconnaisance, 2) At få adgang 3) Tælling, 4) Opretholdelse af Access og 5) til sidst dække dine spor. Rekognision involverer indsamling af oplysninger om et bestemt mål for et ondsindet hack ved at undersøge målsystemet. Portene scannes for at finde svagheder i systemet og finde sårbarheder omkring firewall og routere. Når det først er fundet, kan midlerne til at få adgang til systemet udarbejdes af hacker. Der er to typer rekognoseringsaktive og passive.

Passiv rekognosering kan ikke have noget at gøre med informationssikkerhed eller it-systemer, men det kan være viden om virksomhedsrutiner - de tidspunkter, hvor medarbejderne ankommer og rejser. Eller det kan være IP-ændringer, navnekonventioner, skjult server eller netværk. Hackeren overvåger strømmen af data for at se, på hvilke tidspunkter der foregår transaktioner og trafikruterne.

At få adgang til systemet er den vigtigste fase af hackerangrebet. Det kan ske via lokalt netværk (LAN) eller internet, lokal adgang til en pc eller endda offline adgang. Det inkluderer stakebaseret buffermængdeoverløb, afslag på service (DoS) og session kapring.

Tællings- eller scanningsfasen involverer undersøgelse af netværket baseret på information indsamlet under rekognosering. De anvendte værktøjer er dialere, portscannere, netværkskort, fejemaskiner og sårbarhedsscannere.

Det er vigtigt at opretholde adgangen til at kunne opbevare den til fremtidig brug. Nogle gange opretholder de eksklusiv adgang gennem bagdøre, trojanere, rootkits. Den sidste fase er dækning af spor for at undgå detektion af sikkerhedspersonale. Certificeret etisk hacking (CEH) -program dækker disse emner i detaljer og testes af EC-Council før tildeling af certificering, der kvalificerer kandidaten til at tage udfordrende opgaver i industrien.

Prøven tester viden og færdigheder hos kandidater inden for følgende områder-

-

- Telekommunikation, netværk, cybermedier og it-systemer

- Har en bred forståelse af sikkerhedsprotokoller tilknyttet operativsystemerne MAC, Linux og Windows,

- Bør være i stand til at hacke hacket i et computersystem i en organisation for at vurdere dets sårbarheder og svagheder med behørig tilladelse-

- Foretag forebyggende og korrigerende forholdsregler mod ondsindet angreb

- De skal være dygtige til at identificere og knække forskellige typer adgangskoder og afværge kodeordangreb.

- Forstå kryptografi og krypteringsteknikker med privat / offentlig nøgleinfrastruktur.

- De skal have kendskab til cyberangreb, herunder trojansk, URL, tilsløring, identitetstyveri og social engineering.

Lær, hvordan du beskytter virksomheder mod farerne ved ondsindet hackingindsats. Vurdere sikkerheden ved computersystemer ved hjælp af penetrationstestteknikker. Udvikle etiske hackingfærdigheder.

Penetration Testing

Penetrationstest har det mangfoldige mål at beskytte sine vitale IT-systemer mod eksternt angreb, og det indebærer at sætte endepunkter, applikationer, netværk til bestemte test. Det gør det muligt for sikkerhedsfolk at afværge enhver mulig trussel i god tid ved at iværksætte afhjælpning, hvor sårbarheder findes.

Regelmæssig penetest er fordelagtigt for virksomheder at vide på forhånd, hvad alle sikkerhedsrisici IT-systemet udsættes for. Rettidige afhjælpende foranstaltninger forhindrer hackere i at trænge ind i netværket og kompromittere værdifulde data. Det undgår omkostningerne i forbindelse med en sikkerhedsovertrædelse, der kan løbe ind i millioner af dollars og tab af image med hensyn til kundebeskyttelse af data og forretningsinformation til forretningsoplysninger, der involverer tredjepartsdata. Penetrationstest hjælper organisationen med at overholde overholdelses- / revisionsbestemmelser som GLBa, HIPAA og Sarbanes-Oxley. Virksomheder kan spare betydelige penge ved bøder, der er relateret til manglende sikkerhed ved overholdelse af penetrationstest. De vil være i stand til at overholde testning som foreskrevet i føderale FISMA, PCI-DSS eller NIST.

Anbefalede kurser

- Professionelle webservices i Java-kursus

- Certificeringstræning i spiludvikling i C ++

- Online etisk hackingtræning

- E1261Professionel Vegas Pro 13-træning

Licenseret penetrationstest af EF-Rådet

EF-Rådet vurderer den licenserede penetration (LPT) som toppen af informationssikkerhedsprogrammerne, der har Certified Ethical Hacker-program, og også EC-Council Certified Security Analyst (ECCSA) -program.

EF-Rådets LPT-eksamen er den mest udfordrende praktiske eksamen inden tildeling af certificering. Onlineversionen af kurset har over 39 intense moduler, over 2300 lysbilleder, der skifter ind i komplekse aspekter af penetrationstest. Kurset giver 1100 værktøjer til at hjælpe dem med at dykke dybt ned i videnskaben om penetrationstest.

EF-Rådet siger, at LPT-eksamen blev udviklet i samarbejde med små og mellemstore virksomheder og praktikere over hele kloden efter et grundigt job, rolle, jobopgave og kvalifikationsgap-analyse. Det simulerer et komplekst netværk af en flernational organisation i realtid.

Onlineversionen af kurset giver informationssikkerhedspersonale mulighed for at lære penetrationstest overalt i verden og ansøge om LPT-licens. Licensen er en forsikring for dine interessenter om, at du besidder de 'hands on' færdighedsbaserede kompetencer til at udføre en grundig sikkerhedsvurdering.

Kriterier for støtteberettigelse

Ikke alle it-fagfolk er berettigede til at ansøge om EF-Rådets licens, især til pen-test. Kandidaten skal være et ECSA-medlem med god status og have mindst to års erfaring med pentesting og også have godkendte branchecertifikater såsom OSCP eller GPEN. Ansøgere kan direkte ansøge til EF-Rådet via online webformular.

Fordelene ved certificering

- Certificeringen giver kandidater mulighed for at øve penetrationstest og rådgivning på globalt grundlag.

- Industri accept som juridisk og etisk sikkerhedsmedarbejder.

- Adgang til software, skabeloner og testmetoder fra EC-Council.

Selvom forskellige agenturer leverer certificering, giver EF-Rådets certificering dem mulighed for at praktisere deres færdigheder, så de er i stand til at fungere som en licenseret penetrationstester.

Selvom etisk hacking og penetration falder inden for informationssikkerhed, er de subtile forskellige i deres rolle og funktioner. Den certificerede etiske hacker er uddannet i at mestre hacking-teknologier, mens et licenseret penetrations-testprogram er til fagfolk, der er autoriseret til at gennemføre penetrationstest af virksomhedsnetværk.

EF-Rådets certificeringseksamenansøgninger accepteres online fra https://cert.eccouncil.org/lpt-application-form.html.

Ankit Fadias Certified Ethical Hacker er også et program, der er anerkendt over hele verden. Det blev udtænkt af en globalt berømt autoritet inden for computersikkerhed. Det giver de nyeste værktøjsteknikker og metoder, der er brugt af cyberkriminelle og terrorister. Det viser også, hvordan man bekæmper dem. Ankit Fadia viser også, hvordan han hacker ind på websteder, konti, mobiltelefoner og adgangskoder lige foran dine øjne.

Potentialet ved penetrationstest og etisk markedsføring er enormt, da Indiens førende servicesektor portal Naukri.com viser 115 ledige stillinger i dette område.

Rollen som Certified Ethical Hacker (CEH) og Penetration tester er forskellige, selvom de falder inden for informationssikkerhed. CEH er ansvarlig for at beskytte it-systemerne ved at udføre visse rutiner, der beskytter systemet mod eksterne trusler. I dette domæne ansættes eksperter som sikkerhedsrevisorer, netværkssikkerhedsspecialister, penetrationstestere, webstedsadministratorer, sikkerhedskonsulenter afhængigt af viden, evne og erfaring. Eksperter inden for disse områder med certificering fra EF-Rådet er meget efterspurgte inden for regeringssektoren, militæret og forsvaret. Kurser i etisk hacking, der er i overensstemmelse med EF-Rådets pensum forbereder informationssikkerhedspersonale til at få EF-Rådets certificering. De tilbydes af skoler i den private sektor, universiteter i flere lande.

Konklusion

I branchen kan man finde fagfolk inden for informationssikkerhed med og uden global certificering. Dog betaler det sig at få certificeret som flertal af ansættelseslederen betragter certificeringer som en faktor i deres ansættelsesbeslutninger. De får en bedre start i karrieren, bedre løn og lønforhøjelser.

Ifølge US Bureau of Labor Statistics forventes efterspørgsel efter informationssikkerhedsanalytikere at vokse 18% fra 2014 til 2024, hvilket er langt hurtigere end de fleste andre erhverv. I Indien er der kun 50.000 fagfolk inden for cybersikkerhed, men nationen har brug for fem millioner fagfolk inden 2020, ifølge National Association of Software and Service Companies (NASSCOM).

Landet kræver 77000 nye etiske hackere hvert år, men i øjeblikket er kun 15.000 uddannet på dette område. Selv det bedste af hackere er nødt til at studere mere og få global certificering for at få troværdighed. I takt med den stigende efterspørgsel efter etiske hackere og penetrationstestere har flere institutter dukket op i den private sektor, der tilbyder forskellige kurser.

Ifølge McKinsey er omkring 70% af de indiske virksomheder modtagelige for cyberangreb. I en nylig hændelse måtte et selskab betale enorme penge for at genvinde kontrollen med dets stjålne data.

I USA er reglerne strenge med hensyn til overholdelse. Indien har ikke ækvivalenten med Health Insurance Portability and Accountability Act, der blev vedtaget af den amerikanske kongres i 1996. Loven er beregnet til at beskytte og håndtere fortrolige sundhedsoplysninger om Amerika. Det er vanskeligt for virksomheder, der ikke overholder HIPAA, at gøre forretninger i USA.

Sammen med etisk hacking, penetrationstest er sårbarhedsvurderinger også mere og mere, men bliver ofte forvirrede med penetrationstest, sagde eksperter.

Anbefalet artikel

Her er nogle artikler, der hjælper dig med at få mere detaljeret information om den certificerede etiske hacker VS-certificerede penetrationstestere, så bare gå gennem linket.

- Kali Linux vs Ubuntu: Fordele

- Linux vs Ubuntu

- Fantastisk guide til definition af etisk hacker | Certificering | træning | begyndere