Introduktion til Cloud Security Tools

Cloud computing-sikkerhed henviser til et bredt sæt teknologier, der kontrollerer, bruger og beskytter de virtualiserede dataprogrammer, dets unikke IP, tjenester og integreret infrastruktur til cloud computing. Det er en underenhed for computersikkerhed, netværkssikkerhed og mere inden for informationssikkerhed. Sikkerhedsproblemer er forbundet med skyenheden. Organisationer bruger skyteknologi til forskellige formål, og hver model har unikke funktioner. Den forskellige servicemodel af skyer er software som en service, infrastruktur som en service og platform som en service, der er implementeret i en hvilken som helst af de private, offentlige, hybrid- og community sky. Sikkerhedsspørgsmålene falder i to brede kategorier, det ene spørgsmål står overfor cloud-udbydere og det andet spørgsmål står over for kunder. I denne artikel vil vi diskutere nogle af de vigtige værktøjer til skysikkerhed i detaljer.

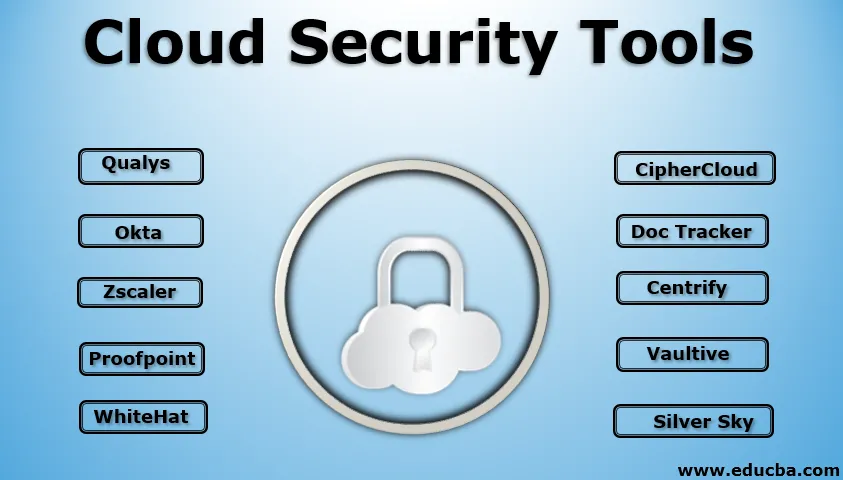

Top Cloud sikkerhedsværktøjer

Virksomhedens størrelse er ikke et spørgsmål, når det kommer til sikkerhed. Selv mobiltelefonen har mange adgangskoder og mønsterlås til beskyttelse af brugerdata. Hackere er spredt overalt for at knapse dataene, når der er en dårlig firewall. Så sikkerhed er den første obligatoriske, der regelmæssigt kontrolleres. Her er et par sikkerhedsværktøjer, som er lovende og lommevenlige at installeres på dine hardware- og softwaresystemer.

1. Qualys

Qualys-værktøjerne er installeret til at kontrollere enhver trussel og sikre dine enheder og webapplikationer og websider gennem cloud-løsninger. Organisationen analyserer ethvert malware-angreb og sikrer, at intet påvirkes af brugerens data eller system. Hvis det finder et angreb, viser det de nødvendige trin for at løse problemerne og scanne igen alle websider og applikationer for at få det klart og arbejde effektivt. Qualys producerer en cloud-firewall, der kun beskytter websiderne mod enhver trussel.

2. WhiteHat Security

WhiteHat-sikkerhed sigter mod at beskytte brugerwebstederne fra rodniveauet, der inkluderer kodningsprocessen. Dette værktøj fås som en pakke med indlejret med fem forskellige applikationer. Den første applikation bruges til at beskytte websider og kodning. Den anden applikation hjælper med at identificere de problemer, der blev fundet, inden webstedet blev lanceret i løbet af sin førproduktionstid. En anden app hjælper brugeren med at kontrollere eventuelle større problemer i det levende miljø. Den fjerde applikation giver brugeren mulighed for at få adgang til websiderne, selv gennem huller, når der opdages en patch. Den største fungerer som en forskningsarm og giver dig alarm med opdaterede oplysninger på brugersikkerhedsnetværket.

3. Okta

Okta fokuserer på identitetsstyring om enhver person, der logger på, og hvad der er grunden til deres login. Den har allerede databaserne over de ansatte, der dagligt logger på grundlæggende sundhedscheck og præstationscheck, så har det detaljerne om klienter, cloud-tjenesteudbydere, tredjepartskunder. Det ved om de mennesker, der arbejder i backends og fremadrettet adgang til mennesker. Det hjælper brugeren med at administrere applikationerne inkluderer Google-applikationer, salgsstyrke, arbejdsdag, Microsoft office suite 365. Det kan også spore datafortrolighedsaftaler, login-knapper og login-dashboards.

4. Proofpoint

Et Proofpoint er et værktøj, der kun fokuserer på e-mail, der automatisk genereres fra ugehullet på tværs af systemerne, hvilket er et let sted for hackere at indtaste. Det forhindrer ikke kun de indkommende data, men sikrer også hver enkelt enhed af data, der er udgående. Det hjælper med at forhindre datatab. Det fungerer også på kryptering og dekryptering af datahåndtering og dataflyt.

5. Zscaler

Det er produktet til Direct sky-netværket, der anvendes til omkostningseffektiv og let implementering end gamle sikkerhedsmetoder. Virksomhedsproduktet Zscaler beskytter systemerne mod avancerede trusselangreb ved at overvåge og kontrollere den trafik, der kommer ind og strømmer ud af brugernetværket, der fungerer som en kontrolpost. Det sikrer og overvåger også mobiltelefonen med et specielt online mobilapplikationspanel.

6. CipherCloud

CipherCloud er et program, der bruges til at sikre alle andre tjenester og produkter, såsom Google-applikationer, Amazon webservices, Chatter, Office 365. Det sikrer at beskytte dataene ved hjælp af kryptering, reguleret trafikovervågning og antivirus-scanning.

7. Doc Tracker

Doc Tracker er til stede øverst i sikkerhedslaget, der deler filerne fra Box og office 365. Brugeren skal anvende et sikkerhedslag oven på filerne, hvis de glemmer at gøre det, kan enhver læse det, redigere det og kontrollere det. Doc Tracker fokuserer på at forhindre dokumenter fra denne slags scenarier. Det gør det muligt for brugeren at vide om den anden person, der vil få adgang til den delte fil. Hvis han forsøger at håndtere bortset fra sine grænser, kan brugeren tage filen igen ved at klikke på “unsharing”

8. Centrificer

Centrify sigter mod identitetsstyring på tværs af flere applikationer og enheder. Hovedmålet er at få brugere, arbejdsgivere, kunder til at se på som et centralt område, der skal ses og fås gennem virksomhedspolitikker. Det giver en alarm, når en person forsøger at logge ind fra on-site cloud-software eller cloud-applikationer. Det er et specielt produkt, der fungerer for Samsung Knox, som har tilføjet en softwarefunktion til beskyttelse. Dette produkt tillader den eneste tilmeldingsproces.

9. Vaultive

Vaultive fungerer som en gennemsigtig netværksproxy, der ligger mellem cyberspace og netværk uden noget forord udstyr. Før du bruger skybaserede servere, må du ikke forvente, at virksomheden leverer den komplette sikkerhed for brugerens filer og data, i stedet for at øve at beskytte egne data ved kryptering, før det kommer ind på serverne. Vaultive krypterer alle udgående data fra office 365, før de kommer ind i netværk og applikationer

10. Sølvhimmel

Det skal være en bruger one-stop-shop for skybaseret sikkerhed. Det giver e-mail-overvågning og netværksbeskyttelse. Det fremmer brugeren til at blive en kunde af HIPAA og PCI aftale. Denne store klient regulerer virksomhedens politikker og information om sundhedspleje og online betalinger af en virksomhed ved at give stærke flerlags sikkerhedssystemer.

Konklusion

Derfor skal sikkerhed som tjeneste distribueres og bruges effektivt på tværs af netværket for at forhindre datalækage, datatab og datasnap fra hackere.

Anbefalede artikler

Dette er en guide til Cloud Security Tools. Her diskuterer vi de forskellige skysikkerhedsværktøjer, som er lovende og lommevenlige at installere på dit hardware- og softwaresystem. Du kan også gennemgå vores andre relaterede artikler for at lære mere-

- Problemer med IoT-sikkerhed

- Gratis dataanalyseværktøjer

- Principper for cybersikkerhed

- Værktøjer til regressionstest

- Firewall-enheder

- Typer af chiffer

- Typer af cloud computing