Introduktion til cybersikkerhedsudfordringer

I nutidens verden har cybersikkerhedsudfordringer været den nationale sikkerhed, organisationer, der spænder fra små til store virksomheder, regerings- og private universiteter, hospitaler, alt udsat for cyberangreb fra hele verden. I vores søgen efter at håndtere nyopståede trusler står vi ofte overfor udfordringer, som man skal tackle, for at sikre deres territorium.

For nylig har du måske hørt, at Wikipedia blev taget offline (9. september 2019) i regioner i lande i Mellemøsten, fordi det blev angrebet med et massivt og bredt udbredt angreb på afslag på tjeneste. Så hvis de slemme fyre ikke sparer en gratis uddannelse, hvad kan vi mindre forvente af dem?

Nedenfor beskrives en skarp, der præciserer, at Cyber Security Challenges bør være topprioritet for toporganisationer i 2019.

Vigtigste cybersikkerhedsudfordringer

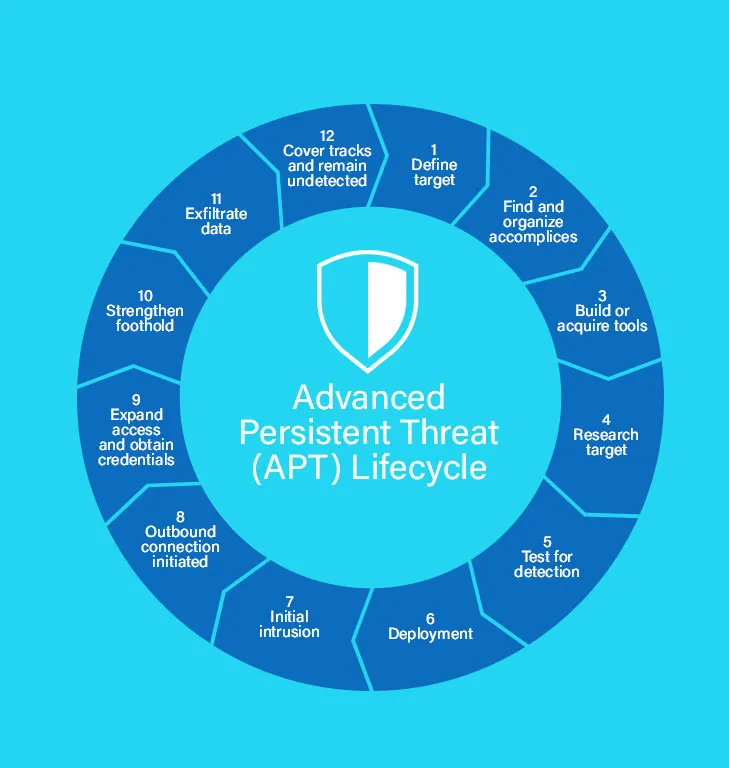

1) Avancerede vedvarende trusler

- De avancerede vedvarende trusler er de trusler, der går den stealthy vej rundt for at trænge ind i systemer og servere og forbliver der i længere tid uden at blive bemærket / opdaget af nogen.

- De er specielt designet til at udnytte meget følsomme oplysninger, og i disse dage er mange organisationer ikke i stand til at beskytte sig mod avancerede vedvarende trusselangreb.

- APT'erne er ikke som typisk malware, de er specielt designet til at tjene et formål, og med andre ord, de laves til målrettede angreb. Nedenfor er en afbildet livscyklus med avanceret vedvarende trussel.

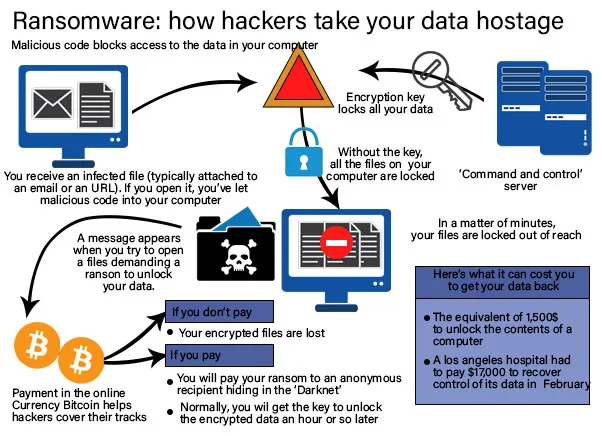

2) Udvikling af Ransomware

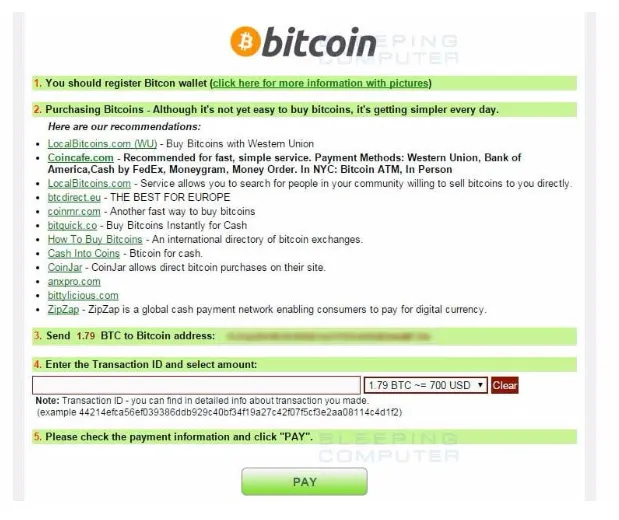

- I de sidste par år har der været en udbredt stigning i Ransomware-angreb. Ransomware kan også klassificeres som en type APT-angreb, hvor en malware trænger ind i dit system, og når dagene går, begynder det langsomt at kryptere alle dine filer.

- Endelig låses alle filer på ens system, og der kræves normalt løsepenge i form af bitcoin (Fordi det er svært at spore det op).

- Når betalingen er foretaget, leveres en dekrypteringsnøgle af hackere, hvor alle dataene kan dekrypteres tilbage og adgangen returneres.

- Der kan være tilfælde, hvor en hacker med en meget dårlig tankegang kan tage alle de krævede penge, men alligevel ikke giver dekrypteringsnøglen.

- Ransomware er bane for cybersikkerhed, datapersonale, it og ledere. Nedenfor er en anatomi af et Ransomware-angreb.

Nogle af eksemplerne på Ransomware er Cryptolocker, Bad Rabbit, Wanna cry, Goldeneye, Zcrypter, Jigsaw, Petya osv.

3) IoT-trusler (angreb gennem kompromitterede IOT-enheder)

- IoT står for tingenes internet. IoT er et system med indbyrdes forbundne computere, digitale, mekaniske enheder, der kan transmittere data over et netværk uden behov for nogen menneskelig til menneske og menneskelig til computerindgriben.

- Alle disse IoT-enheder har en unik identifikator, der identificerer enheden gennem en unik kode. I nutidens verden kan enhver digital enhed, vi bruger, forbindes med et netværk, og ja, det sker i næsten alle verdensdele.

- Ved at gøre dette har vi kontrol over størstedelen af apparater og enheder fra et enkelt arbejdssted - lad os sige din mobiltelefon. I dagens verden kan du bruge din mobiltelefon til at slukke for lysene, betjene Alexa, betjene køleskab og vaskemaskiner osv. Så mange forbrugerenheder er nu forbundet.

- Med andre ord, hvis du får adgang til en enhed, har du adgang til dem alle, og dette fører til øget risiko for angreb og huller i værdipapirer.

- Der kan være mange grunde til disse huller, såsom usikre webgrænseflader og dataoverførsler, manglende viden om sikkerhed, utilstrækkelig godkendelsesmetoder, usikker wifi osv. Nedenfor er et kort, der viser trusler relateret til tingenes internet.

4) Cloud Security

- Der er frygt, og mange organisationer er ikke villige til at lægge deres data på skyen, og de ønsker at være forbeholdt et stykke tid, medmindre det er sikret, at sky er et meget sikkert sted, og det stemmer overens med lokale sikkerhedsstandarder.

- Hovedårsagen er, at store organisationer har deres egne datacentre, og de har en fuld kontrol over det, dataene er placeret på deres websteder og deres netværk (dvs. det interne netværk), mens data i tilfælde af sky ikke længere står på virksomhedens egne datacentre og også netværket bliver eksternt, hvilket udgør en risiko.

- Få problemer fører til skyangreb, få af dem er - Cloud misconfigurations, Insecure APIs, Meltdown og Specter sårbarheder, Datatab på grund af naturkatastrofe eller menneskelig fejl.

5) Angreb på kryptokurser og adopterede blockchain-teknologier

- Det er ikke så længe, at teknologier som cryptocururrency og blockchains er begyndt at blive implementeret.

- Da disse teknologier bare har krydset deres barndom, og der ligger en god sti for deres udvikling, så at vedtagelse af disse teknologier af virksomheder, men ikke implementering af passende sikkerhedskontrol er en stor trussel, i første omgang er de måske ikke opmærksomme på kløften sig selv.

- Så det tilrådes at forstå sikkerhedskontrollerne, før disse teknologier implementeres. Nogle af de angreb, der er foretaget, er Eclipse-angreb, Sybil-angreb og DDOS-angreb.

6) Angreb Designet med hjælp AI og maskinlæring

Uden tvivl bliver de store data fra hele verden tilført AI-systemer til forskellige formål, og det hjælper os med at tage vores beslutninger. Selvom dette er en god side af det, kan der også være en dårlig side. Hackere kan også bruge AI og Machine Learning til at designe innovative løsninger til at udføre mere sofistikerede angreb.

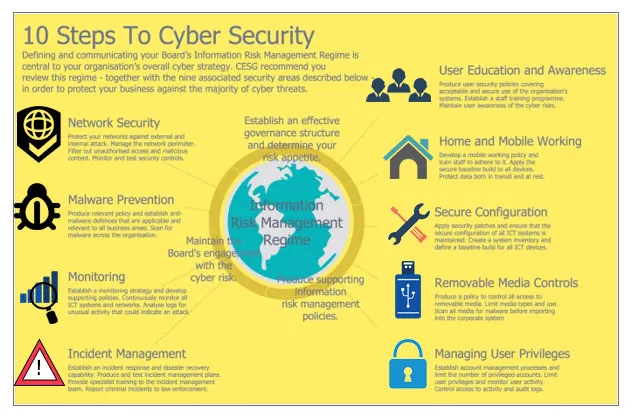

Det hele handlede om udfordringerne inden for cybersikkerhed, og vi har talt om store udfordringer, men vi kunne måske også være interesseret i at vide information om trin til cybersikkerhed, her går du:

Konklusion - Cyber Security Challenge

I denne artikel har vi lært om de vigtigste udfordringer for cybersikkerhed, og vi håber, at denne artikel vil vise sig nyttigt for dig at få viden om udfordringer til cybersikkerhed.

Anbefalede artikler

Dette er en guide til udfordringer inden for cybersikkerhed. Her diskuterer vi introduktionen og de vigtigste udfordringer for cybersikkerhed, som inkluderer avancerede vedvarende trusler, udvikling af ransomware, IoT-trusler, skysikkerhed, angreb på cryptocurrencies og adopterede teknologi fra Blockchain. Du kan også se på de følgende artikler for at lære mere–

- Hvad er cybersikkerhed?

- Typer af cybersikkerhed

- Vigtigheden af cybersikkerhed i vores liv

- Karrierer inden for cybersikkerhed

- Cybermarkedsføring

- Eclipse vs IntelliJ | Top 6 forskelle, du burde vide